Excalidraw, un tableau blanc en ligne et collaboratif

Ce tableau blanc collaboratif et minimaliste ne nécessite aucune inscription pour commencer à l’utiliser et est directement accessible à partir de l’adresse Excalidraw.com

Ce tableau blanc collaboratif et minimaliste ne nécessite aucune inscription pour commencer à l’utiliser et est directement accessible à partir de l’adresse Excalidraw.com

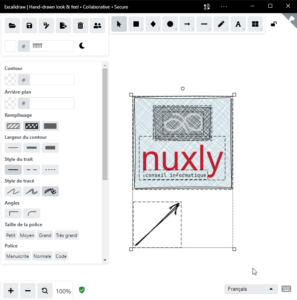

Pour les utilisateurs de bases de données MySQL, vous est-il déjà arrivé de vouloir comparer deux bases de données ? Plusieurs outils existent pour comparer la structure de deux bases de données, mais lorsque vous cherchez à comparer leurs données, le nombre de solutions disponibles diminue significativement. Chez Nuxly, dans le cadre d’une mission d’audit de sécurité, nous avons testé un outil qui réalise facilement ce travail de comparaison de deux bases de données (structures et données) : dbForge Data Compare for MySQL dbForge Data Compare for MySQL Cet outil permet de comparer et synchroniser les données de bases de données MySQL ou MariaDB. Il a l’avantage de présenter clairement

Et si votre IDE préféré offrait également un service de Cloud IDE ? C’est désormais chose faite avec Code-server.

Le Key User, ou « utilisateur clé » ou « utilisateur référent », est un acteur essentiel à la réussite de votre projet informatique. C’est l’interlocuteur privilégié, au sein de l’entreprise, sur tout ou partie des fonctionnalités du projet à déployer. Dans cet article, je vous propose 4 questions à se poser, en tant que chef de projet informatique ou dirigeant de PME/Startup, pour choisir au mieux son key user. Note : Le key user peut évidemment être un homme ou une femme, par souci de simplification on utilisera dans cet article le terme de key user au masculin. Votre key user est-il décisionnaire ? Votre key user n’est pas nécessairement un directeur·rice. Mais

Les vacances permettent aux parents de jeunes enfants de passer plus de temps avec eux. Exerçant un métier pas simple à expliquer à un enfant de moins de 6 ans (et même parfois aux plus grands :)), j’ai dû faire un effort particulier cet été quand ma fille a voulu en savoir plus sur mes journées de chef de projet informatique. Ma réponse ressemblait à peu près à ceci. Alors tu vois, j’aide les personnes travaillant dans des entreprises, à mieux utiliser leurs ordinateurs. Pour cela : J’écoute comment mes clients travaillent, ce qui fonctionne bien et surtout ce qui fonctionne moins bien. C’est comme quand tu me racontes ce

François Desmottes, président de Nuxly, témoigne dans Action Co, magazine de référence des directions commerciales. À la sortie du confinement, Action Co a sollicité Nuxly afin de faire le point sur les 10 outils qui facilitent le travail à distance des équipes. Les ténors américains que sont Google, Microsoft, Cisco Webex, Zoom ou Slack sont bien sûr passés en revue. Mais en cette période de questionnement autour de la souveraineté des données et de la dépendance vis-à-vis des solutions américaines, Nuxly met en lumière les alternatives Open Source que sont Mattermost (messagerie instantanée type Slack), Jitsi (visioconférence) ou encore NextCloud (suite collaborative de partage de documents). Retrouvez notre témoignage dans

Avec plus de 4 millions d’utilisateurs, le progiciel open-source Odoo, anciennement OpenERP, est largement utilisé pour répondre aux besoins en gestion des entreprises (ERP) ainsi que pour leurs besoins en gestion de la relation client (CRM).

Souvent délaissée, la rédaction de votre expression de besoins est une étape essentielle pour tout projet informatique solide. Que vous ne soyez pas convaincu(e) ou en passe de le devenir, voici 4 arguments en sa faveur qui devraient vous séduire. Si le cahier des charges est censé expliquer comment réaliser le projet, l’expression de besoins, elle, liste les fonctionnalités attendues. Par exemple, elle va décrire les besoins métiers, lister les caractéristiques et processus à mettre en oeuvre, décrire les performances attendues, ou encore donner des indications sur la charte graphique ou l’ergonomie souhaitées. Voici donc les 4 principales raisons pour lesquelles vous devriez commencer par rédiger votre expression de besoins

Nous proposons un bureau fermé spacieux de 5 postes dans nos locaux à coté de la Place de la #Nation à #Paris11

Lorsque l’on parle sécurité informatique, on pense protection des serveurs, complexité du mot de passe ou ransomware. Cependant, avez-vous aussi pensé à crypter les données du disque dur de votre ordinateur ? En cas de perte ou de vol, vos données alors « dans la nature » (base de donnée clients, emails confidentiels, propriété intellectuelle, etc.) seraient protégées de toute consultation .. ce qui vous économisera bien des tracas ! Nous vous proposons en effet de crypter votre disque, via une procédure simple et rapide. La méthode suivante est valable uniquement pour Windows 10 Professionnel (la version familiale ne proposant malheureusement pas cette option). L’outil intégré à Windows 10 Pro qui gère

[ninja_form id=1]

Sinon contactez-nous au 01 88 32 06 20.